Lösche alle Mails die mit TLS-Fehler in der Queue liegen:

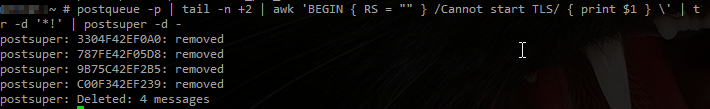

postqueue -p | tail -n +2 | awk 'BEGIN { RS = "" } /Cannot start TLS/ { print $1 } \' | tr -d '*!' | postsuper -d -

Beispielhafte Ansicht:

Privates Blog: Die IT-Schnipsel-Halde :-)

Lösche alle Mails die mit TLS-Fehler in der Queue liegen:

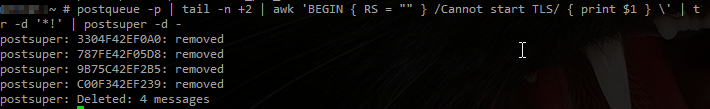

postqueue -p | tail -n +2 | awk 'BEGIN { RS = "" } /Cannot start TLS/ { print $1 } \' | tr -d '*!' | postsuper -d -

Beispielhafte Ansicht:

Jails aktivieren:

jail.local: [sshd] enabled = yes [postfix-sasl] enabled = yes

Geblockte IP entsperren:

fail2ban-client unban --all fail2ban-client unban <IP>

Wlan aktivieren

$ sudo nano /etc/wpa_supplicant/wpa_supplicant.conf

und deren Inhalt entsprechen der eigenen Konfiguration anpassen:

network={

ssid="MeinWLAN"

psk="DasWlanPasswort"

}

Abschließend die Änderungen an der Datei speichern und den kompletten Netzwerkdienst neu starten oder alternativ das WLAN am Raspberry Pi kurzzeitig deaktivieren und anschließend wieder aktivieren:

sudo service networking restart

Powersave-Modus ist an?

iw wlan0 get power_save

WLAN Energiesparmodus abschalten:

sudo nano /etc/network/interfaces:

allow-hotplug wlan0

iface wlan0 inet manual

wpa-conf /etc/wpa_supplicant/wpa_supplicant.conf

wireless-power off

Alle Snaps auflisten

snapper listSnap mit Beschreibung erzeugen

snapper create --description "Firewall Port 80 deaktiviert"Änderungsdetails

snapper diff 266..270Welche Dateien wurden geändert

snapper status 266..270Unterschiede nur für bestimmte Datei

snapper diff 71..72 /etc/zypp/zypp.confSnapshot löschen

snapper delete 65Stand zurückspielen

snapper undochange 266..270Zähle alle (aktiven) Benutzer in einer bestimmten OU

(Get-ADUser -filter * -searchbase "OU=Abteilung, OU=Land, DC=Domain, DC=Local"|Where {$_.enabled -eq "True"}).countPowershell als Admin ausführen !

ACHTUNG: Die RSAT-Tools müssen installiert, bzw. aktiviert sein

https://www.microsoft.com/de-de/download/details.aspx?id=45520

Sortiert nach ExpireDate:

$Users = Get-ADUser -filter {Enabled -eq $True -and PasswordNeverExpires -eq $False} -Properties msDS-UserPasswordExpiryTimeComputed, PasswordLastSet, CannotChangePassword $Users | select Name, @{Name="ExpiryDate";Expression={[datetime]::FromFileTime($_."msDS-UserPasswordExpiryTimeComputed")}}, PasswordLastSet | Sort-Object ExpiryDate Sortiert nach Name:

$Users = Get-ADUser -filter {Enabled -eq $True -and PasswordNeverExpires -eq $False} -Properties msDS-UserPasswordExpiryTimeComputed, PasswordLastSet, CannotChangePassword $Users | select Name, @{Name="ExpiryDate";Expression={[datetime]::FromFileTime($_."msDS-UserPasswordExpiryTimeComputed")}}, PasswordLastSet | Sort-Object NameMitschnittfilter:

Standardfilter:

port 53

host 127.0.0.1

tcp dst port 110

Filter auf MAC:

ether host aa:bb:cc:dd:xx:gg:oo:88 (auch aa-bb-cc-dd-xx-gg-oo-88)

ether src/dst aa:bb:cc:dd:xx:gg:oo:88

Filter auf Subnetze:

net 192.168.0.0/24

src net 192.168.0.0/24

Anzeigefilter:

Zeige FTP-Command STOR und RETR

ftp.request.command matches "STOR" or ftp.request.command matches "RETR"

Zeige Passwort POP3

(tcp.port == 110 ) && (pop.request.command == "PASS")

oder auch

frame matches "(?-i)PASS" (Das (?-i) besagt das Groß- Kleinschreibung egal ist)

net user [username] /domain

Miglieder bestimmter Gruppen anzeigen:

net group [group_name] /domain

Eigenschaften eines Benutzers:

net user [username] /domain

Erstmal ein CMD als Domänenadmin starten:

runas /user:administrator@domäne cmd

WMIC starten:

wmic

Sämtliche Programme auf dem Remoterechner anzeigen (führendes Slash nicht vergessen):

/node:COMPUTERNAME product get name,version,vendor

Sollte der Rechnername Sonderzeichen beinhalten mit Hochkomma maskieren oder IP nehmen.

Deinstallation:

/node:COMPUTERNAME product where name=“PROGRAMMNAME“ call uninstall

Die Deinstallation muss noch mit Y bestätigt werden.

Wenn die Deinstallation geklappt hat, sollte folgendes erscheinen:

Methode wurde ausgeführt.

Ausgabeparameter:

instance of __PARAMETERS

{

ReturnValue = 0;

};

Wenn der Wert von ReturnValue 0 ist, wurde die Deinstallation ordnungsgemäss ausgeführt. Falls ReturnValue 1603 ist, wurde das Programm wegen fehlenden Rechten nicht deinstalliert.